SSTIC 2011, Day2

Par Vanhu le jeudi, juin 9 2011, 15:31 - En direct de la ou je suis - Lien permanent

Non, le SSTIC, c'est pas la glande, l'amphi est même pas mal rempli pour un 2eme jour à 9h du matin, et c'est reparti !!!!

Attaques DMA peer-to-peer et contremesures

C'est devenu à la mode depuis quelques années d'attaquer "un truc" via le DMA, on avait déjà vu (l'année dernière ?) une attaque d'un PC Windows via le contrôleur firewire (DMA activé par défaut sous Windows).

Du coup, ma mission ce matin: comprendre l'intéret d'attaquer directement un autre périphérique DMA, vu qu'on sait déjà de toutes façons prendre le contrôle de la machine via DMA........

Quelques slides un peu rébarbatifs (surtout pour un matin, faut reconnaitre que, dans l'absolu, c'est pas mal compréhensible vu le sujet de départ) et une démo en vidéo plus tard, j'ai l'explication: les attaques DMA via Firewire sont bien une nouvelle mode, on va en bouffer tous les ans, avec à chaque fois un truc un peu nouveau qui change un peu l'attaque mais au final c'est pareil, on a pris le controle de la machine d'en face....... bon, bah au moins, je suis psychologiquement prévenu pour les prochaines années......

Sticky fingers and KBC custom shop

Au départ, le sujet pourrait m'intéresser pour récupérer l'accès au BIOS de mon portable, sur lequel j'ai mis un mot de passe super balaise quand je l'ai reçu (le portable, pas le mot de passe), mais que j'ai complètement oublié depuis (le mot de passe, pas le portable).....

Qui n'a jamais perdu son mot de passe de BIOS ? à part ma soeur, bien sur, qui a un mac et pas la moindre idée de ce qu'est un "BIOS", bien que j'ai espoir sur le fait qu'elle aie une vague notion de ce qu'est un "mot de passe".....

En plus, y'a des dessins marrants sur les slides de cette présentation :-)

Ca enchaine quand même sur des graphes Metasm, sur du code machine et d'autres joyeusetés du genre..... pas sur que tout le monde dans la salle suive dans le détail..... et ca n'a pas forcément grand chose à voir avec le café qui attend dehors, donc qui n'est pas encore dans nos veines...........

Joueur..... ca reste le qualificatif principal que je retiendrai à propos d'Alexandre, qui s'est quand même amusé à flasher le contrôleur clavier de son portable (oui, toujours pour récupérer son mot de passe BIOS).... le genre de truc ou il faut pas trop se louper quand même !!!!!

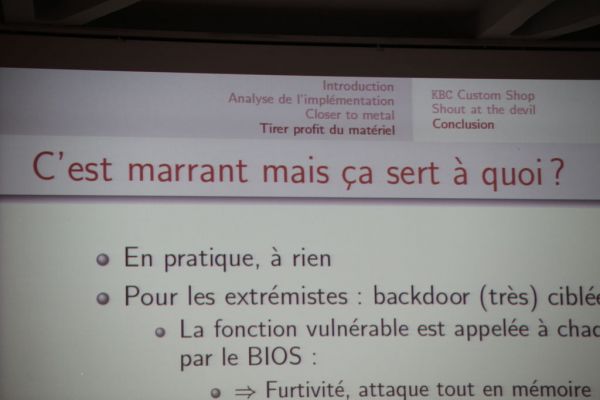

Tout ca pour une utilité flagrante, de l'aveu même de l'orateur:

Pause

Pendant ce temps, certains téléphonent encore.....

Ramooflax - das pre-boot übervisor

Stéphane nous explique pourquoi/comment lui et ses collègues se sont retrouvés à écrire un hyperviseur from scratch, qui permette d'étudier un OS avec une interaction minimale (pas de code spécifique dans le guest, etc....).

Et manifestement, c'est pas simple, entre autres grâce à nos amis de chez Intel ("c'est une bande de nazes", dixit Stéphane) et de chez AMD, qui aiment bien compliquer les choses...... J'aurai entre autres découvert le mode irréel des processeurs X86 (bah oui, au bon vieux temps des démomakers et de mes premiers essais en ASM, j'étais encore sur Amiga, moi.....), et pas mal d'autres mécaniques intéressantes ..... et compliquées à contourner/émuler.

Heureusement qu'on a eu la pause café avant, même avec ca j'ai encore un doute sur le taux de gens dans la salle qui comprennent vraiment.......

Stéphane présente ensuite Ramooflax, comment ils ont solutionné les problèmes sus-cités, quelles options et fonctionnalités ils ont pu implémenter, etc.....

Fraichement mis à dispo sur le net (pas trouvé d'info sur la licence, mais vu que c'est sur github, ca doit être opensource), pour ceux qui voudraient faire mumuse avec un truc qui a l'air très, très sympa, malgré un discutable choix de départ qui impose le comptage précis d'espaces dans le code source.......

Résultats du challenge SSTIC

Comme tous les ans (enfin, depuis au moins 2 ans, de mémoire de google), quelques mois avant le SSTIC, on nous fournit un truc (une ROM d'android, une image de disquette bootable qui contient une énigme de pirates, ou cette année, une vidéo), et des gens vont la maltraiter pour en extraire une adresse mail à laquelle répondre "moi, moi, j'ai trouvé, j'ai gagné quoi ".

Voyons ce qu'on trouvé cette année les esprits retors.... je parle aussi de ceux qui ont trouvé, pas seulement de ceux qui ont conçu le challenge........

J'ai bien fait de ne pas gaspiller le peu de neurones qu'il me reste sur le challenge de cette année: ca commence par parler de vidéos Mpeg4 pour enchainer sur une attaque SQL....

Attacking and fixing PKCS#11 security tokens with Tookan

Bon, c'est parti pour une conf qui va douloureusement me rappeler que je ne suis qu'un utilisateur de crypto, qui a renoncé il y a très longtemps à se plonger dans les détails techniques et mathématiques.......

Mais au moins, les logos sont jolis :-)

Conclusion: les tokens PKCS#11, c'est quelques centaines de dollars pour un truc qui permet de lire les clés privées, normalement justement protégées et illisibles en dehors du token.....

Autant acheter une clé USB standard, c'est moins cher......

Pause déjeuner.....

Comme d'habitude, un délicieux déjeuner fourni par le RU........ on s'en remettra...

Et pendant ce temps, il se passe aussi des trucs très torrides au SSTIC....

mais aussi de sympathiques ateliers de tours de magie, faits par des gens du voyage, à en juger par les chaussures du prestidigitateur.......

Peut-on eteindre l'internet ?

On va tous mourir !!!

Peut-être même avant fin 2012, c'est terrible:

Enfin, au moins, Internet va s'effondrer, dans quelques mois au plus tard.... c'est sur, c'est annoncé depuis au moins 10 ans, ca va donc très certainement plus tarder, maintenant !

Imaginez un monde sans facebook, sans youtube..... sans accès à mon blog, même !!!

Nous allons tenter de conquérir le monde, Minus !!!!

Nous voyons donc comment pourrait faire un génie du mal (ou un groupe de génies du mal), équipés d'un monocle, d'un porte cigare, d'un chat moche (oublié par l'orateur, mais très important), d'un bunker souterrain (ou du garage des parents, selon le budget) ? qu'il soit chinois, russe (on recycle encore les vieux méchants, la.....) ou de n'importe ou ailleurs.

l'attaque physique

Avec une pelleteuse, un bateau de pêche ou juste une mémé georgienne et une pelle, on peut faire des dégats, l'actualité récente l'a prouvé. Mais on ne coupe pas tout, loin de la... Ok, on ne peut plus passer ses commandes sur carrefour market de l'après midi, ca peut même perturber pas mal de choses jusqu'à assez loin, mais c'est une fin du monde un peu cheap.....

Et puis une attaque physique, c'est cher et compliqué.....

Le zero day

Ca doit bien pouvoir se trouver, une (nouvelle) faille dans IOS (celui de Cisco, pas celui à la pomme), mais ca reste pas simple: plusieurs types de routeurs, plusieurs versions, ne pas couper trop tot (sinon on ne peut plus accéder aux autres routeurs qu'on veut corrompre...), etc....

Le DDoS

Très utile pour planter france.fr (non, je ne m'abaisserai pas à faire un hyperlien ici.....), on cherche à TOUT planter.... il faut donc trouver un point central, qui suffit à tout casser....

Facebook est un bon candidat si on demande au quidam moyen, qui a éventuellement une vague notion que "autre chose que facebook" existe, mais n'a jamais été vraiment vérifier....

La racine DNS est également un très bon candidat, en partant du principe que les gens ne se souviennent pas des adresses IP de tous les serveurs du monde (et après on dit qu'IPv6 c'est mieux ? ah ! laissez moi rire !!!!).

Le coup de téléphone au patron de l'opérateur

Technique vérifiée également ces derniers temps, très efficace quand on est dictateurleader charismatique de certains pays, mais ne fonctionne la encore qu'à un niveau national, et juste le temps que des trouble fête ne mettent en place un accès underground.....

Super gentil au secours d'internet....

Nous avons maintenant droit au point de vue du défenseur, avec une liste des possibilités de défense.....

C'est pourtant simple: redonder les cables (vraiment, sans les passer dans la même tranchée.....), faire des programmes sans bugs, tout ca.....

Et que les utilisateurs (oui, vous, parfaitement !!!) arrêtent de demander tout le temps plein de nouvelles fonctionnalités dans les programmes: c'est souvent dans les implémentations de ces nouvelles fonctionnalités qu'il y a le plus gros taux de bugs, donc de failles.....

Vous l'aurez sans doute compris vu la quantité de propos que j'ai (plus ou moins) reproduit: j'ai adoré cette conf, intéressante, ludique et drôle à la fois.

Architecture DNS sécurisée

En écoutant à moitié (j'avoue, c'est pas le genre de sujet qui m'emballe le plus), j'en retiens que DNSSec c'est en cours depuis longtemps, mais c'est pas forcément méga top pour autant.....

Ah, au temps pour moi, le slide de conclusion dit quand même que DNSSec c'est lourd mais bien, au moins tant qu'on est pas sur le dernier lien (entre le client et son relais DNS).

Ah, ca parle d'une alternative (sur le dernier lien seulement) au DNS à base de LDAP, c'est surement une bonne idée :-D

Ah, et en faisant une analyse sténographique très poussée, j'en arrive à la conclusion que l'ANSSI recrute:

Les rumps !!!!!

Ah, enfin ZE raison de venir ici tous les ans, les rumps.... le meilleur du pire, l'inverse, et encore d'autres trucs. Dump du programme à l'arrache:

Comme d'hab, temps très limité par présentation, peu/pas de sélection dès que ca rentre à peu près dans le sujet, et probablement des surprises......

Et cette année c'est encore plus moderne, on a un gros compte à rebours visible juste devant les rumpers !!!!

Même si, curieusement, il n'est pas déclenché lors de la première rump, celle des orgas.......

Ah, et comme d'hab, j'ai privilégié les photos et l'écoute en direct, et je vais maintenant devoir faire un effort de mémoire surhumain pour tenter de remplir au moins un peu chaque rump (non, je n'irai pas honteusement pomper sur les blogs des autres, même si certains me devraient bien ca vu la patience avec laquelle je leur ai fourni la lumière nécessaire à leurs photos pendant les rumps.......).

Faire un SSTIC

C'est le comité d'orga qui le demande: soumettez !!!!

Système de billetterie SSTIC

Ou comment nos badges sont gérés, entre le QR Code, la signature des données, l'infra d'accueil du premier jour, tout ca......

XSS

XSS, vous aurez donc deviné que j'ai pas trop suivi le contenu, par contre bon point au rumpeur, qui a la sympathie de poser correctement pour les photographes:

Digital forensics XML

Un format de truc à machin pour faire le chose...... l'important, c'est de retenir que c'est un format pris en charge par PhotoRec !

IWKBULKS

Derrière un acronyme difficile à digérer, une utilisation de fonctionnalités windows pour faire un keylogger USB..... je crois.....

Glubby: huge real time graph layout on GPU

Euh..... une démo OpenGL ??

De l'analyse de risque à l'audit technique, ou (plutot) l'inverse

Tentative de présentation du fonctionnement d'un service de l'Education Nationale..... mais 4 minutes par rump, c'est 4 minutes.......

Réferentiel prestataires d'audit de confiance

Euh...... l'ANSSI recrute ? Ah, et fait de la doc, aussi......

AirScan

Un détecteur de réseaux Wifi sympa, fait exprès pour la Nintendo DS (et DSi). Un des avantages: le chipset Wifi de la console ne filtre pas selon la qualité du signal, donc on voit beaucoup de réseaux !

Mots de passe

Ou comment quand même casser quand on a pas un PC de gamer, parceque 1500€ c'est un joli budget rue St Michel ..... Quelques stats intéressantes sur une base de mots de passe (américaine, essentiellement) diffusée récemment.

Visualisation et sécurité

J'ai pas trop suivi l'intéret de fond, mais ca fait de jolies oeuvres d'art néo moderne:

Pas vu..... pris !

Histoire rapide d'un audit qui commence par "c'est la secrétaire la coupable", pour finir par "c'est l'admin sys, en fait"...... y'a plus de moralité........

JavaCard 2.2.2

Euh.........

Charges utiles pour le return-oriented programming

Cette rump a existé si j'en crois ma liste de photos.... par contre, d'après ma vielle cervelle, c'est une autre histoire........

Recherche de numéro de CB

Euh... un photorec orienté numéros de cartes bleues en clair sur les disques, en très très résumé.....

NMAP Killer

ou comment mettre un scan NMAP en vrac en ralentissant les paquets en userland...... un vrai IPS qui fait détecteur de scan de ports et qui blackliste l'IP, je suppose que ca fonctionnerait aussi...... je dis ca, je dis rien......

Orchids IDS

Un projet qui a l'air sympa, sauf que la partie NIDS n'a été qu'évoquée, et que tous les exemples étaient orientés HIDS..... à creuser......

Victorinux Secure Pro

Comment vendre super cher une clé USB avec token de lecture d'empreinte digitale bateau, mais avec une bonne équipe marketing pour vous dire que c'est du chiffrement méga fort, que le lecteur d'empreinte vérifie votre pression sanguine, et qu'il y a même un système d'auto destruction en cas de tentative d'attaque du machin.....

Ils sont forts, parfois, au marketing.......

Réponse sur incident

Grandalf graph drawing

Et forcément, parceque les slides en pratique ne se sont pas déroulées comme annoncées sur ma photo d'au dessus, j'ai loupé des trucs, je crois....... et j'espère ne pas en avoir inversé.

Commentaires

Pas de tofs du beau porteur ? =(